AWS에서 제공하는 Simple Email Service를 설정하고 시스템에서 메일이 발송이 필요할 경우 활용하도록 하자.

작성일 : 2019-08-07

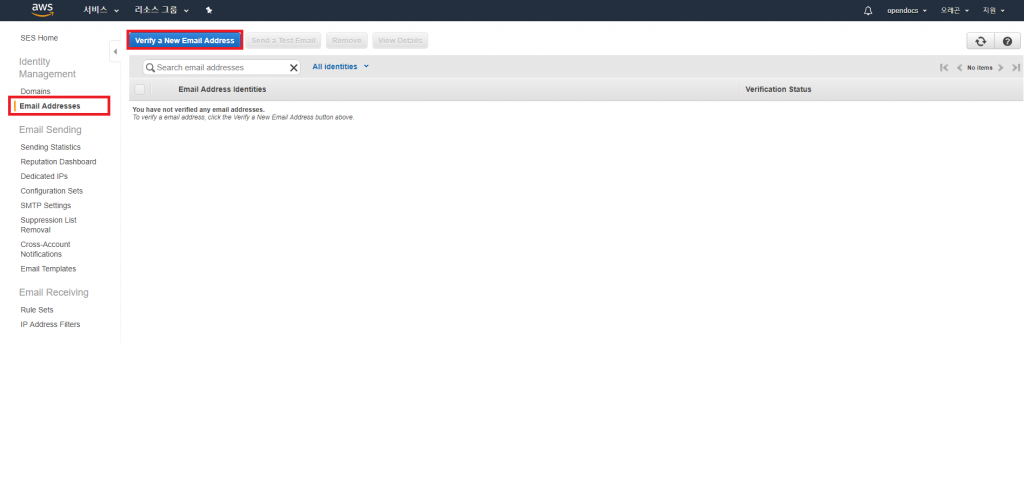

1> 설정메뉴로 이동

- 서비스 > 고객 참여 > Simple Email Service 선택

- 미국 서부 (오레곤) 선택 – (원하는 지역으로 선택)

- Identity Management > Email Address 선택

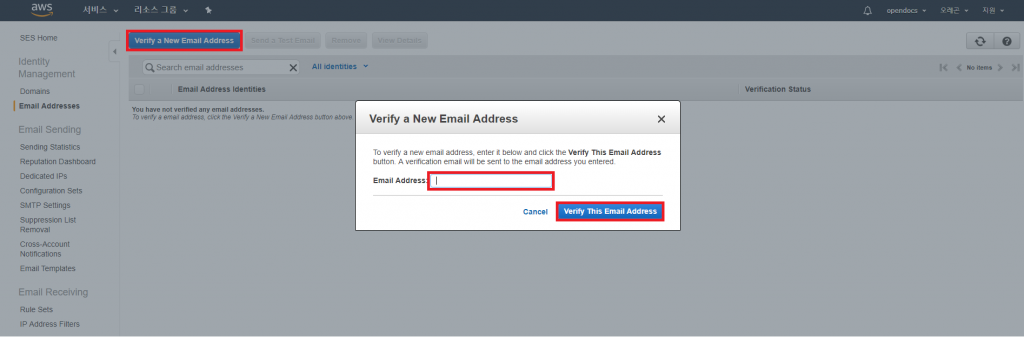

2> 발송시 사용될 이메일 인증

- Verify a New Email Address 선택

- 이메일 입력

- 입력된 메일로 인증 URL이 발송됨

- 브라우저에서 인증 URL로 이동하면 축하메시지와 함께 인증이 완료됨

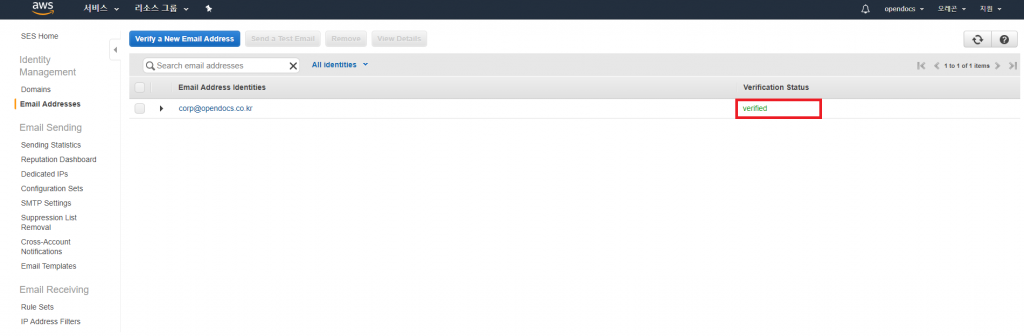

3> Verification Status 의 값이 verified 로 바뀌었음을 확인

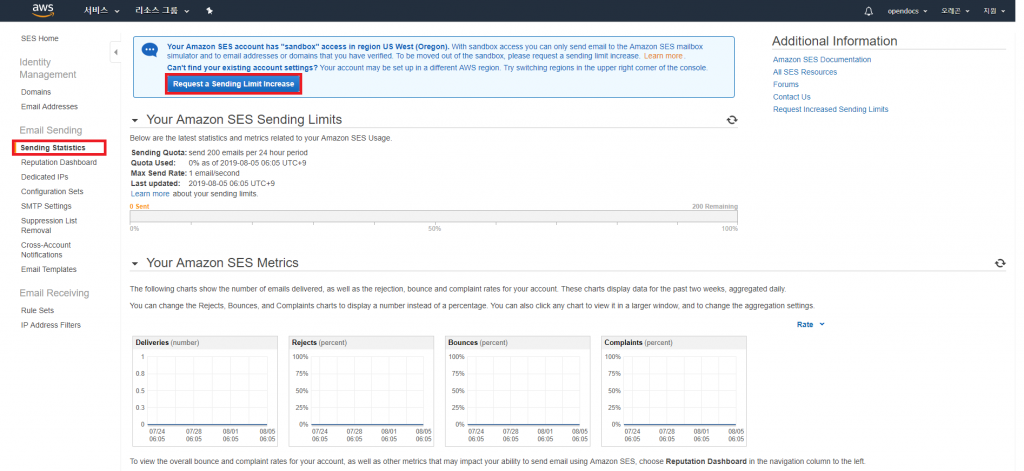

4> 다량의 메일 발송을 위한 설정

- 최초 인증시 메일발송량이 200개로 제한 됨

- Email Sending > Sending Statistics 선택 > Request a Sending Limit Increase 선택

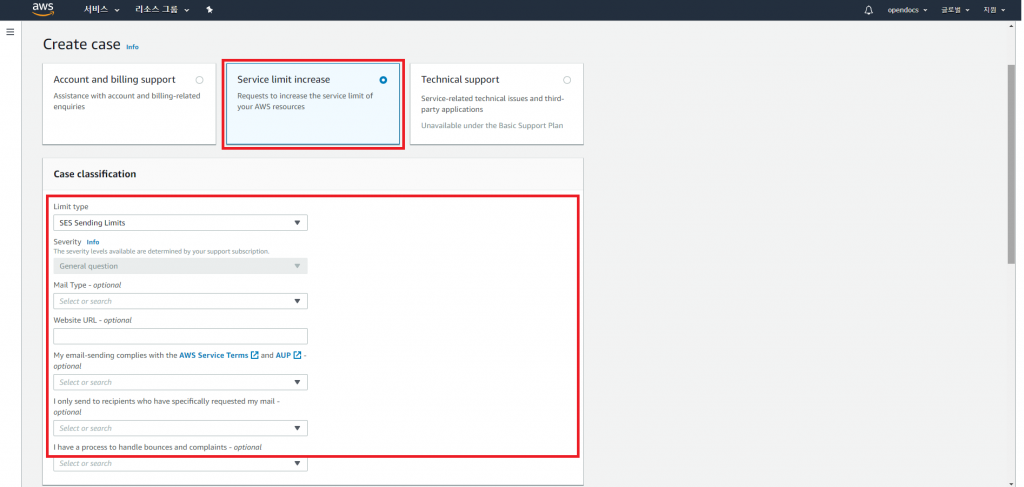

- Create case > Service limit increase 선택 > 아래사항입력 > Submit 선택

- 아래 설정값 입력

Case classification >> Limit Type : SES Sending Limits >> Mail Type(optional) : System Notification >> 나머지는 기본값 Requests >> Region : US West (Oregon) >> Limit : Desired Daily Sending Quota >> New Limit value : 10000 Case description >> Use case description : To sign up and send announcements

5> AWS 승인을 기다림

- 접수완료 후 24시간 정도 후 승인메일을 받게됨

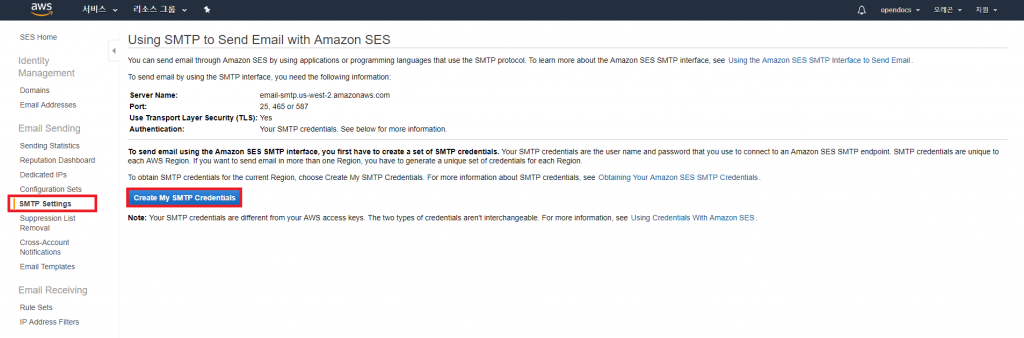

6> SMTP 발송 설정

- 설정을 통해 SMTP 발송계정 발급

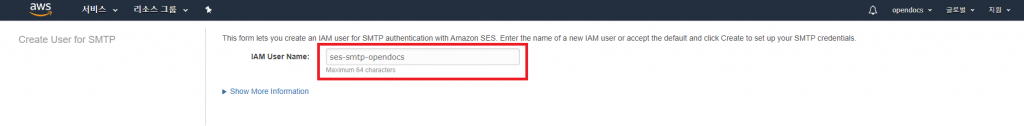

- Email Sending > SMTP Settings > Create My SMTP Credentials 선택

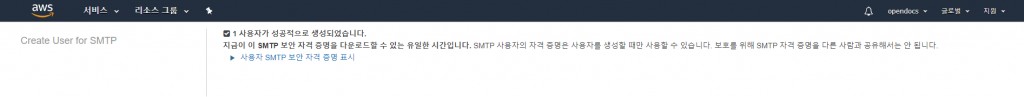

- IAM User Name 입력 > 생성 버튼 클릭

- 자격 증명 다운로드 클릭 > credentials.csv 파일 다운로드

- 생성된 계정 & 서버설정 정보를 통해 이메일 발송

- 이메일 발송 확인 – https://blog.opendocs.co.kr/?p=284